| |

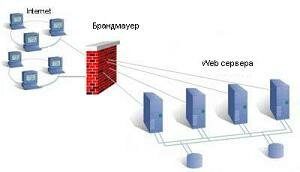

Брандмауэр ― это набор аппаратно-программных средств, предназначенных для предотвращения доступа в сеть извне и контроль над данными, поступающими в сеть или выходящими из нее. Брандмауэры получили всеобщее признание с начала 1990-х годов, что связано, в основном, с быстрым развитием сети Internet. Начиная с этого времени, разработано и используется на практике множество разнообразных продуктов, называемых брандмауэрами. Брандмауэры защищают корпоративную сеть от несанкционированного доступа из Internet или из другой корпоративной сети. Брандмауэр устанавливается на границе защищаемой сети и фильтрует все входящие и выходные данные, пропуская только разрешенные пакеты и предотвращая попытки проникновения в сеть. Правильно настроенный брандмауэр пропустит (или не пропустит) конкретный пакет и позволит (или не позволит) организовать конкретный сеанс связи в соответствии с установленными правилами.

Факторами эффективной работы брандмауэров важно соблюдение трех условий:

■ весь трафик должен проходить через одну точку;

■ брандмауэр должен контролировать и регистрировать весь проходящий трафик;

■ сам брандмауэр должен быть «неприступен» для внешних атак.

Рассматривая работу брандмауэров по отношению к уровням модели OSI, то их условно можно разделить на следующие категории:

■ брандмауэры с фильтрацией пакетов (packet-filtering firewall);

■ шлюзы сеансового уровня (circuit-level gateway);

■ шлюзы прикладного уровня (application-level gateway);

■ брандмауэры экспертного уровня (staterul inspection firewall).

Распространение получили брандмауэры с фильтрацией пакетов, реализованные на маршрутизаторах и сконфигурированные таким образом, чтобы фильтровать входящие и исходящие пакеты. Фильтры пакетов просматривают поля поступающих IP-пакетов, а затем пропускают или удаляют их в зависимости, например, от IP-адресов отправителя и получателя, номеров портов отправителя и получателя протоколов TCP или UDP и других параметров. Фильтр сравнивает полученную информацию со списком правил фильтрации для принятия решения о разрешении или запрещении передачи пакета. Список правил фильтрации содержит разрешенные IP-адреса, типы протоколов, номера портов отправителей и номера портов получателей. Фильтр пакетов проверяет только заголовок пакета, но не данные внутри него.

Технология фильтрации пакетов является самым «дешевым» способом реализации брандмауэра. Такой брандмауэр может проверять пакеты различных протоколов с большой скоростью, так как он просто просматривает информацию о пакете (заголовок пакета), чтобы принять решение о его дальнейшей судьбе. Фильтр анализирует пакеты на сетевом уровне и не зависит от используемого приложения. Именно это обеспечивает высокую производительность.

К недостаткам такого брандмауэра можно отнести невозможность идентификации пакетов при имитации IP-адресов и невозможность слежения за конкретным сетевым сеансом.

Имитация означает, что если воспользоваться IP-адресом законного пользователя, то можно беспрепятственно проникнуть в защищаемую сеть и получить доступ к ее ресурсам. Фильтр пакетов пропустит этот пакет в сеть вне зависимости от того, откуда инициирован сеанс и кто скрывается за адресом. Существует усовершенствованная версия фильтрации пакетов, которая называется динамической фильтрацией пакетов. При этом анализируется адрес, с которого производится попытка доступа (возможно, затем она будет признана несанкционированной), и производится ping по этому адресу для его проверки и, если внутренний IP-адрес используется извне, то ping не достигнет отправителя пакета. В этом случае попытка доступа будет отвергнута, и сеанс не будет установлен. В настоящее время фильтры пакетов заняли достаточно заметное место в системе безопасности сети. Они мало подходят для внешней защиты сети. Но из за того, что такие фильтры обеспечивают высокую производительность и имеют низкую цену, они подходят для обеспечения безопасности внутри сети. Организация с их помощью может разбить сеть на сегменты и установить брандмауэр в каждом из сегментов, отделив таким образом, например, бухгалтерию от отдела продаж.Примером служит аппаратный брандмауэр 3Com OfficeConnect VPN Firewall Номер продукта: 3CR870-95предназначен для компаний с большим числом дистанционно расположенных офисов и отдельных сотрудников. Может инициировать и терминировать до 50 одновременных каналов VPN как в режиме «соединения VPN между офисами», так и в режиме «VPN удаленного доступа». Брандмауэр с поддержкой VPN позволяет через одно широкополосное соединение предоставить защищенный доступ в интернет большому числу пользователей (до 253). Такое решение позволяет сократить расходы, поскольку отпадает необходимость в аренде и обслуживании нескольких линий доступа и IP-адресов.

Литература:

1. М Гулькин Технология Корпоративных сетей.: Питер, 2000 г.

|

|